CrowdStrike(Windows)の障害=ベンダー集約には弊害があるのか

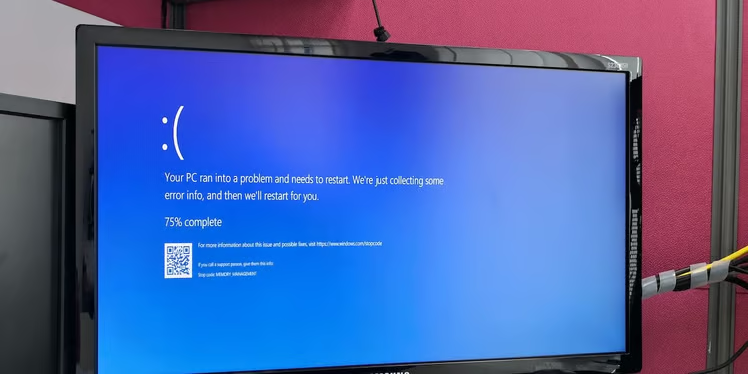

先月、米CrowdStrikeのセキュリティ製品に起因するWindows障害が発生した。世界規模でさまざまな分野に影響し、救急システムの障害やフライトが欠航するなどの混乱が起こったことから、ベンダー1社に依存しすぎるのは危ういことだという教訓になっている。それなら、ベンダーを集約する場合にも同じリスクがあるのだろうか。

このインシデントでは、CrowdStrikeが配信した1件のアップデートが発端となり、Microsoft Windowsを搭載する約850万台のデバイスがダウンした。同社が発表している情報のうち、最近のものでは、そのうち相当な数のデバイスを復旧済みだとしている。

「CrowdStrikeは、集約化やプラットフォーム化という動きに対して、このうえない反対論を展開しました。大規模な障害が発生しうるというものです」。米フォレスター・リサーチのバイスプレジデント兼プリンシパル・アナリスト、Jeff Pollard(ジェフ・ポラード)氏がSDxCentralの取材で述べている。

一方、米ガートナーでディレクターアナリストを務めるEric Grenier(エリック・グルニエ)氏は、「今回の件が、プラットフォームやベンダーの集約に起因する失敗であるかというと、それはわからないと思います」と話す。

集約化で期待できるメリット、デメリット

集約化やプラットフォーム化に多くの企業等の関心が集まる理由はいくつかある。

「たいていのCISOは、自社の技術スタックは複雑すぎる、ベンダーもツールも多すぎると感じています」。フォレスターのPollard氏は言う。「もっと集約的な手法を取りたいという望みがあります。自社の環境で運用する製品のベンダーを絞り込みたいのです」

集約的な手法を取れば、効率化やコスト削減、運用の簡素化が期待できる。ところが、CrowdStrikeのインシデントがマイナス面を浮き彫りにした。「集中リスク」だ。

「結果として生じる課題の1つが集中リスクです。プラットフォーム化や集約化によって、自社のセキュリティ制御の多くを1社のベンダーに集中させる、いわば1つの籠に盛ることで発生しうるリスクです」と氏。「CrowdStrikeは、これほど大規模な障害を起こすという形で、プラットフォーム化や集約化という動きに対して、あるいは最も不利な証拠を示したのではないか、というようにも思っています。セキュリティ制御を集中させすぎてしまうと起きてくる問題です」

ベンダー集約はだめなのか―判断するには時期尚早

ガートナーのGrenier氏も、企業や団体、セキュリティ責任者の間でベンダー集約を望む向きがあるという見解は同じだ。一方で、異なる見方も示している。

「リスクを許容できないとして、他の選択肢を探し始める企業・団体が出てくることは間違いありません。ですが、私としては、これでベンダー集約がだめになったと考えるのは性急すぎると思います」。SDxCentralの取材で語った。

一方で、セキュリティ領域のベンダーを1社か2社に集約することを目標にすべきではないとも主張している。「良い考えではないと思います」と氏。「『アンカーベンダー』を持つのが良い戦略です」

メインのセキュリティプラットフォームには、自社のニーズに合ったツールセットを備え、不足分についてはサードパーティの機能やデータをプラグインでき、全データを互いに関連付けられる製品を選ぶのが良いという。アンカーベンダーとは、そうしたセキュリティプラットフォームを提供している事業者だ。また、ベンダーを集約するプロセスは簡単なものではないと強調している。

「リスクを受容することが必要です。ベンダーの集約に伴うリスクを把握し、何が起こるのか、何が起こり得るのかを踏まえ、場合によってはベンダーロックインが発生する前に緩和策を講じる必要があるかもしれません」

大規模障害の教訓

CrowdStrikeのインシデントは、ベンダー1社に依存しすぎる危うさを示す事例となった。1件のアップデートに問題があれば、大規模な混乱が発生する可能性があるのだ。Pollard氏は、集中リスクを検討することが重要だと強調している。

「ベンダーを集約する戦略をとるのであれば、こうしたインシデントが発生した際にどのように復旧するのかを正確に把握しておく必要があります」と氏。「事業の継続性とレジリエンス確保のためにはさまざまなシナリオが机上検討されますが、多くの企業がそこで検討すべき内容だという教訓を得ているのではないかと思います」

Grenier氏は、セキュリティプラットフォームの仕組みを理解することに加えて、ベンダーと話をしてシステム停止の予防策を把握すべきだとしている。また、品質保証(QA)テストが十分になされているという盲信はしない方がよいという。

「今回得られた最大の教訓は、ベンダーがQAを実施していると盲目的に信頼するのはどうやら良くないようだということ、自社のデバイスに闇雲に導入する前に、ITチームがなんらかのテストを行うべきだということです」と氏。

「(今回の障害で)いかに多くの組織がCrowdStrikeに信頼を寄せているかがわかったという面もありますが、同時にそれは不幸なことだったとも言えるわけです。そうでしょう? これほど多くの企業がCrowdStrikeを信頼していたことが原因で、まずいアップデートが1件あれば大変なことになり、世界的な現象になってしまうのですから」

Did the CrowdStrike-Microsoft outage reveal downside of vendor consolidation?

SDxCentralの編集者。

サイバーセキュリティ、量子コンピューティング、ネットワーキング、およびクラウドネイティブ技術を担当している。

バイリンガルのコミュニケーション専門家兼ジャーナリストで、光情報科学技術の工学学士号と応用コミュニケーションの理学修士号を取得している。

10年近くにわたり、紙媒体やオンライン媒体での取材、調査、編成、編集に携わる。

連絡先:nliu@sdxcentral.com

SDxCentralの編集者。

サイバーセキュリティ、量子コンピューティング、ネットワーキング、およびクラウドネイティブ技術を担当している。

バイリンガルのコミュニケーション専門家兼ジャーナリストで、光情報科学技術の工学学士号と応用コミュニケーションの理学修士号を取得している。

10年近くにわたり、紙媒体やオンライン媒体での取材、調査、編成、編集に携わる。

連絡先:nliu@sdxcentral.com

JOIN NEWSME ニュースレター購読

月に1回、newsMEのトピックスをメールで配信しています!

登録解除も簡単です。ぜひお気軽にご購読ください

KCMEの革新的な技術情報を随時発信

5G・IoT・クラウド・セキュリティ・AIなどの注目領域のコンテンツをお届けします。

KCME注目の技術領域に関するテックブログを配信しています。

KCME注目の技術領域に関するテックブログを配信しています。

RELATED ARTICLE 関連記事

-

データセンター Dan Meyer

2024.12.18

2024.12.18ノキアがデータセンター向け事業で描く夢=マイクロソフトが後押し

マイクロソフトがノキアとの契約を5年間延長した。クラ…

-

クラウド Dan Meyer

2024.08.27

2024.08.27AWS、Azure、Google Cloudのマーケットプレイスが急成長へ

Amazon Web Services(AWS)、M…

-

クラウド Dan Meyer

2024.07.26

2024.07.26Google Cloud、Azureより低価格とアピール=VMware on Cloudサービスで

VMwareの顧客をめぐってパブリッククラウド企業の…

-

セキュリティ Nancy Liu

2024.07.24

2024.07.24マイクロソフトが参入、激変するSSE市場=中小ベンダーが退避へ

マイクロソフトが「Microsoft Entraスイ…

HOT TAG 注目タグ

RANKING 閲覧ランキング

-

IT Dan Meyer

IT Dan MeyerどうなるHPEのジュニパー買収=Juniper Mistの分離・売却はあるのか

-

IT Dan Meyer

IT Dan MeyerBroadcomがVMwareパートナープログラムの詳細を発表

-

セキュリティ Nancy Liu

セキュリティ Nancy LiuフォーティネットのLacework買収がクラウドセキュリティを強化、CiscoやPalo Alto Networksと競合

-

ネットワーク Sean Michael Kerner

ネットワーク Sean Michael Kerner2024年における10のネットワーキング技術予測

-

セキュリティ Nancy Liu

セキュリティ Nancy LiuSASE市場が急成長=第1四半期、首位はZscaler

-

セキュリティ Nancy Liu

セキュリティ Nancy LiuGoogleがパスキーを導入=パスワードや2段階認証からの移行を推奨

-

IT Dan Meyer

IT Dan MeyerBroadcomによるVMware製品の価格/ライセンスの変更がどうなったか

-

スイッチング技術 Tobias Mann

スイッチング技術 Tobias Mannコパッケージドオプティクスの実用化は何年も先=専門家談

-

IT Julia King

IT Julia KingSAPが77億ドルで米クアルトリクスを売却、クラウド事業に集中

-

データセンター Dan Meyer

データセンター Dan Meyerデータセンターブームはいつまで続くか=AWS, Microsoft, Googleがけん引